加强 Apache Tomcat 实例的安全防护

关键要点

安全团队被敦促加强 Apache Tomcat 实例的配置,以防止病毒传播。研究显示,攻击者利用配置错误和弱密码渗透系统。恶意软件主要通过远程代码执行进行部署。安全团队需定期检查和加强系统安全措施。Apache Tomcat,一个开源的 Java 应用服务器,近期受到攻击,相关研究人员发现这种流行的服务器正被用于传播 Mirai botnet 恶意软件。根据一项 最新调查,几乎一半的 Java 团队使用 Apache Tomcat 作为主要的应用服务器。

Nautilus 的安全数据分析师 Nitzan Yaakov 在7月26日的 博客文章 中表示:“这些攻击利用了弱用户和密码凭证的配置错误,以在服务器上放置一个允许远程代码执行的网络外壳。”

研究人员发现攻击中使用了12种不同类型的网络外壳。其中最常见的攻击类型出现了152次,部署的外壳脚本名为 “neww”。虽然 Yaakov 没有讨论攻击的归属问题,但提到“neww”脚本来自24个独特的IP地址,其中三分之二的攻击来自单个地址:104248157[]218。

初始访问通过暴力破解攻击

Nautilus 研究小组的分析表明,威胁行为者专门针对 Tomcat Web 应用程序管理器中的配置错误进行攻击,该管理器允许用户管理已部署的网络应用。

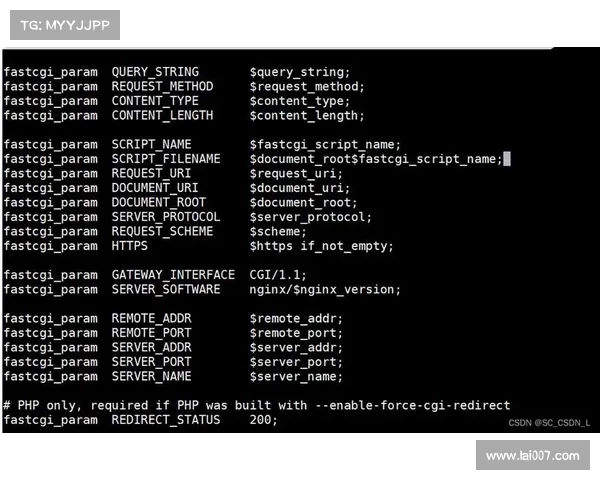

“能够访问 Tomcat 资源的授权用户列表在配置文件 ‘tomcatusersxml’ 中指定。威胁行为者通过暴力破解攻击管理器应用程序来猜测密码,” Yaakov 表示。

研究人员观察了一次对他们的 Tomcat 欺骗服务器的攻击,该服务器使用默认的用户名和密码凭证。威胁行为者在第三次登录尝试中猜对了正确的密码,获得了对服务器的完全控制权。

Tomcat 的 Web 应用程序管理器允许用户部署一个目录或一个 WAR 格式的归档文件,以打包和部署 Java 平台上的网络应用。

关键功能描述WAR 文件包含运行 Web 应用所需的所有文件,如 HTML、CSS 及 Servlets。有效性是管理 Web 应用部署的高效方法。恶意软件通过远程代码执行进行部署

Yaakov 表示,威胁行为者利用管理器应用程序的功能部署名为 cmdjsp 的恶意 Web 外壳类的 WAR 文件。

“通过在管理器应用程序中进行合法操作即上传 WAR 文件作为攻击向量,允许威胁行为者伪装攻击,使得检测更加困难,” 她说。

“[T] 这个 Web 外壳被设计为监听请求并在服务器上执行命令,因此,威胁行为者能够在 Apache Tomcat 服务器上远程执行代码。”

首个命令是下载 “neww” 脚本,该脚本执行恶意软件,是知名 Mirai botnet 系列的变种。

每天免费2小时的加速器“在我们的案例中,主机感染了此恶意软件,根据我们对之前攻击和研究的分析,威胁行为者似乎打算利用该恶意软件作为进一步攻击的基础,” Yaakov 表示。 “这些攻击可能从相对低影响的加密货币挖矿活动到更严重的 DDoS 攻击不等。”

应对不断演变的威胁

她表示,攻击活动正在持续进行,威胁行为者不断修改和演变其攻击手法,以避免检测。

“这在负责下载 Mirai 恶意软件的外壳脚本的命名规则中是显而易见的,以及下载到被攻