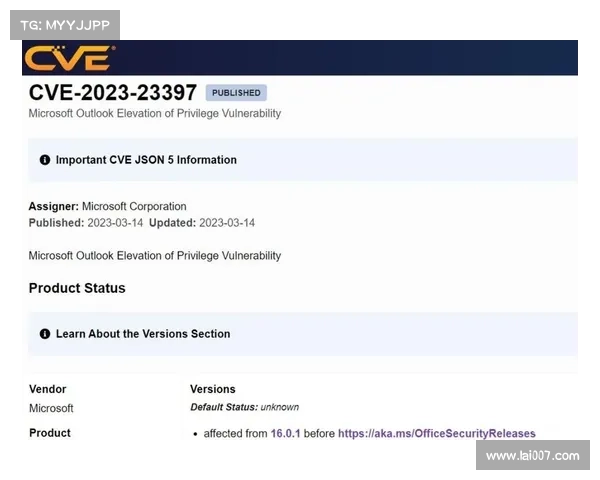

Microsoft Outlook 发现的零点击漏洞

关键要点

微软修复了 Outlook 中的零点击漏洞,但可能还有更多未被修复的漏洞。攻击者仅需发送邮件,即可完全访问用户,无需打开邮件。该漏洞存在风险,可能指示有其他类似的零点击漏洞仍待修复。企业需要加强安全措施,以降低潜在的利用风险。白鲸vpn来自:Markus Mainka / Shutterstock

微软于周二发布的一批安全补丁中,修复了 Outlook 邮件客户端中的一个严重漏洞。该漏洞允许攻击者通过简单发送邮件获得完全的用户访问权限,即便收件人未打开邮件。

一旦攻击成功,最终用户将毫无察觉。“你不会知道,也不会有任何感受,”安全公司 Morphisec 的首席技术官迈克戈雷利克表示,他声称发现了该漏洞并向微软报告。

戈雷利克表示,已修复的漏洞确实要求攻击者拥有邮件凭证才可发生攻击。

“即便攻击者拥有邮件凭证,也不代表他能够访问网络或电脑。任何正常的组织都要假设其部分员工的凭证都是被泄露的。”

他指出:“若对手能够仅通过邮件凭证在网络中执行代码,我们将会看到成千上万的勒索软件攻击案例,而不需要初始访问代理。”

风险仍然存在

戈雷利克称,尤其令人担忧的是,这个漏洞可能表明存在更多类似的零点击漏洞,这些漏洞尚未被微软修复。

“至少还有两个确认的 CVE 尚未修复,它们都导致完整的 NTLM网络信任级别管理器泄露,所以风险依然存在,”戈雷利克在周三告诉 CSO Online。

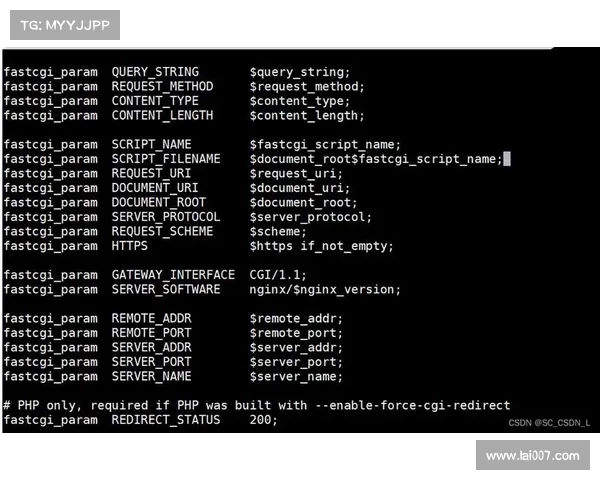

这个被微软称为 CVE202438173 的漏洞允许任何邮件恶意软件在不打开邮件的情况下被激活,得益于 Outlook 受欢迎的邮件预览功能。但即便是不使用邮件预览的用户,恶意软件仍然有可能被激活,因为大多数企业员工可能会打开这些邮件。他们知道不去打开未知的附件或点击意外的链接,但这种攻击方法并不需要执行这两个动作。

戈雷利克表示:“CVE202438173 的发现突显了 Outlook 表单架构中的一个关键缺陷,攻击者可以访问账户后,制作并传播恶意表单,这种表单因为一个有缺陷的拒绝列表实施而逃避了检测。”

表单安全性存在问题

不过戈雷利克强调,周二的补丁可能并没有解决漏洞。

“这个漏洞是系列中的第三个,表明微软在处理表单安全性方面存在一个持续性的问题。为了降低被利用的风险,企业应该默认强制使用 Kerberos 认证,并在可能的情况下禁止 NTLM,”他说,“此外,增强端点安全性和限制某些协议如 SMB是至关重要的步骤。”

剩余漏洞的问题在于,它们都涉及绕过微软的拒绝列表,从而允许自定义表单自动执行,戈雷利克解释道。他建议禁止所有 SMB 出站权限,同时严格执行 SMB 签名。

他说,防范这些问题的一种策略是利用 AMTD,即 Gartner 的自动化移动目标防御,该概念通过动态修改系统配置、网络特征或软件,以干扰攻击者发现和利用漏洞的努力。

情况可能会更糟

NTLM 的问题是 微软之前曾经面临的挑战。并且在其博客中,Morphisec 提供了这些问题可能进一步恶化的方式。

它表示,这些漏洞利用了“劫持和泄露 NTLM 的技术。这两个漏洞都是关键的,因为攻击者理论上可以串联它们,从而构建一个完整的攻击链,使对手在没有先前身份验证的情况下完全控制系统。”

本文已更新,以澄清补丁漏洞要求攻击者