工业控制系统安全专家告诉参议院:修补毫无用处

来源:美国公共电力协会

主要观点

工业控制系统ICS的安全漏洞修补在大多数情况下无效,有时甚至有害。IT安全和运营技术OT之间存在明显差距,在IT安全领域所学的教训无法直接应用于工业安全。防卫关键的OT基础设施需要完全不同的方法,仅仅依赖恶意软件防护和修补无法应对人为对手。工业控制系统ICS的安全漏洞修补在多数情况下是无效的,甚至在某些情况下还会造成危害。这是工业安全专家与前NSA分析师Robert M Lee在最近的参议院听证会上所做的书面证词。Lee指出,IT安全界的不断修补的信条在工业控制系统中几乎毫无用处,因为遗留设备本身常常就是不安全的。

该参议院听证会突出显示了信息技术IT与运营技术OT之间的巨大差距,以及IT安全领域的一些经验教训对工业安全的适用性有限。Lee表示,防卫关键的OT基础设施,例如能源网路,需要采取全然不同的方法。他强调,仅仅依赖恶意软件防护或修补无法真正面对人为对手的攻击。真正的威胁是操纵键盘的那些人,而不是恶意软件本身。

一切你以为知道的都是错的

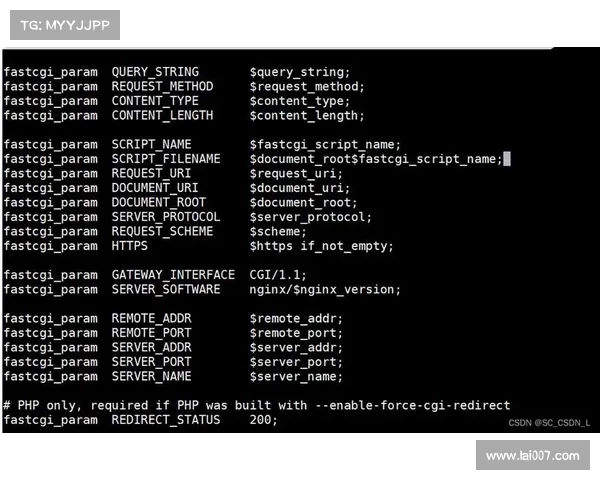

IT安全的经验教训在OT领域不再适用,试图以企业IT方式来管理OT安全实际上是有害的。Lee的报告显示,2017年发布的ICS相关修补程式中有64未能充分解决风险,因为这些元件的设计本身就不安全。此外,主要厂商最近几个月的安全修补失误也导致了业务损失。

进行工业控制系统的修补比重启办公桌面电脑要复杂得多,而OT网路对于停机的容忍度也大大低于IT网路。Lee指出,基本的修补措施无法有效防范那些每天测试和侵入美国及全球关键基础设施的国家级对手。

白鲸vpn工业控制系统安全的解决方案

那么,如果IT安全的教训无法应用于工业领域,我们该如何保护关键基础设施呢?Lee认为,这一切归结为对威胁的建模。攻击遗留ICS基础设施的成本高昂,耗时且困难,这使得威胁行为者的范围主要限制在国家和有组织的犯罪。

然而,国家对工业控制系统的攻击在不断上升。许多小型私营公用事业面临国家级攻击者的威胁,许多小型工业运营者对自身网络的可见性极低,这是当前我们面临的现实。

Lee强调,唯一可行的解决办法是利用人来追捕人。没有任何自动化的反应监控能替代主动的人工防守,寻找在其网络上活跃的黑客。这一过程需要良好的威胁情报,来辨识对工业控制网络进行侵入的对手。

根据Dragos的分析,目前有五个主要的活动群体正在针对ICS